Virové laboratoře Avast Threat Labs vydaly globální zprávu o hrozbách za třetí čtvrtletí 2021. Toto období charakterizovalo zejména zvýšené riziko napadení firem i domácích uživatelů ransomwarem.

Virové laboratoře Avast Threat Labs vydaly globální zprávu o hrozbách za třetí čtvrtletí 2021. Toto období charakterizovalo zejména zvýšené riziko napadení firem i domácích uživatelů ransomwarem.

Typickým rizikem byli také trojské koně pro vzdálený přístup (RAT), které mohou být použity pro průmyslovou špionáž, krádež přihlašovacích údajů, sledování, a dokonce i pro zahlcovací útoky typu DDoS.

Kyberzločinci téměř nikdy nespí a bohužel neustále přicházejí s inovacemi, tentokrát jde například o oblast exploit kitů nebo mobilní bankovní trojan Flubot. Česko rovněž nejvíce ohrožuje ransomware a útoky na softwarové zranitelnosti.

Analytici také zaznamenali inovace ve stále se vyvíjejícím prostoru kybernetické kriminality, kdy se nové mechanismy objevují v exploit kitech či například v mobilním bankovním trojanu Flubot.

Ransomware a RAT ohrožují podniky

Na začátku třetího čtvrtletí byl svět svědkem masivního útoku v dodavatelském řetězci na poskytovatele softwaru pro správu IT, společnost Kaseya, a její zákazníky prostřednictvím ransomwaru Sodinokibi/REvil. Laboratoře Avast Threat Labs tento útok zaznamenaly a zablokovaly u více než než 2,4 tisíce koncových bodů. Po intervenci politiků provozovatelé ransomwaru zveřejnili dešifrovací klíč a infrastruktura Sodinokibi se zhroutila. Až do 9. září, kdy Avast zjistil a zablokoval novou variantu, nebyly zachyceny žádné nové varianty. Celkově laboratoře Avast Threat Labs zaznamenaly ve třetím čtvrtletí nárůst míry rizika ransomwarových útoků o 5 {94956223523e30c8113a3a8d6a5ce4812a2cbdf57d9d14e19ce953758f5ce762} oproti druhému čtvrtletí, a dokonce o 22 {94956223523e30c8113a3a8d6a5ce4812a2cbdf57d9d14e19ce953758f5ce762} oproti prvnímu čtvrtletí 2021.

Nebezpečnou hrozbou pro podniky i pro běžné uživatele byly také útoky RAT, které se ve sledovaném čtvrtletí rozšířily více než v předchozích kvartálech. Avast zaznamenal tři nové varianty RAT, včetně FatalRAT s funkcemi cílenými na virtuální stroje, VBA RAT, který zneužívá zranitelnost CVE-2021-26411 prohlížeče Internet Explorer, a Reverse RAT ve verzi 2.0, kde přibyla funkce pořizování fotografií webovou kamerou, krádeže souborů a blokování antiviru. „Malware typu RAT může být pro firmy zásadní hrozbou, protože ho lze využít k průmyslové špionáži,“ říká ředitel výzkumu malwaru v Avastu Jakub Křoustek. „Útoky RAT však mohou být použity i proti domácím uživatelům, například ke krádeži jejich přihlašovacích údajů, k přidání jejich počítačů do botnetu za účelem provádění DDoS útoků a bohužel i ke kyberstalkingu, který může jednotlivcům narušit soukromí a obecně velmi znepříjemnit život.“

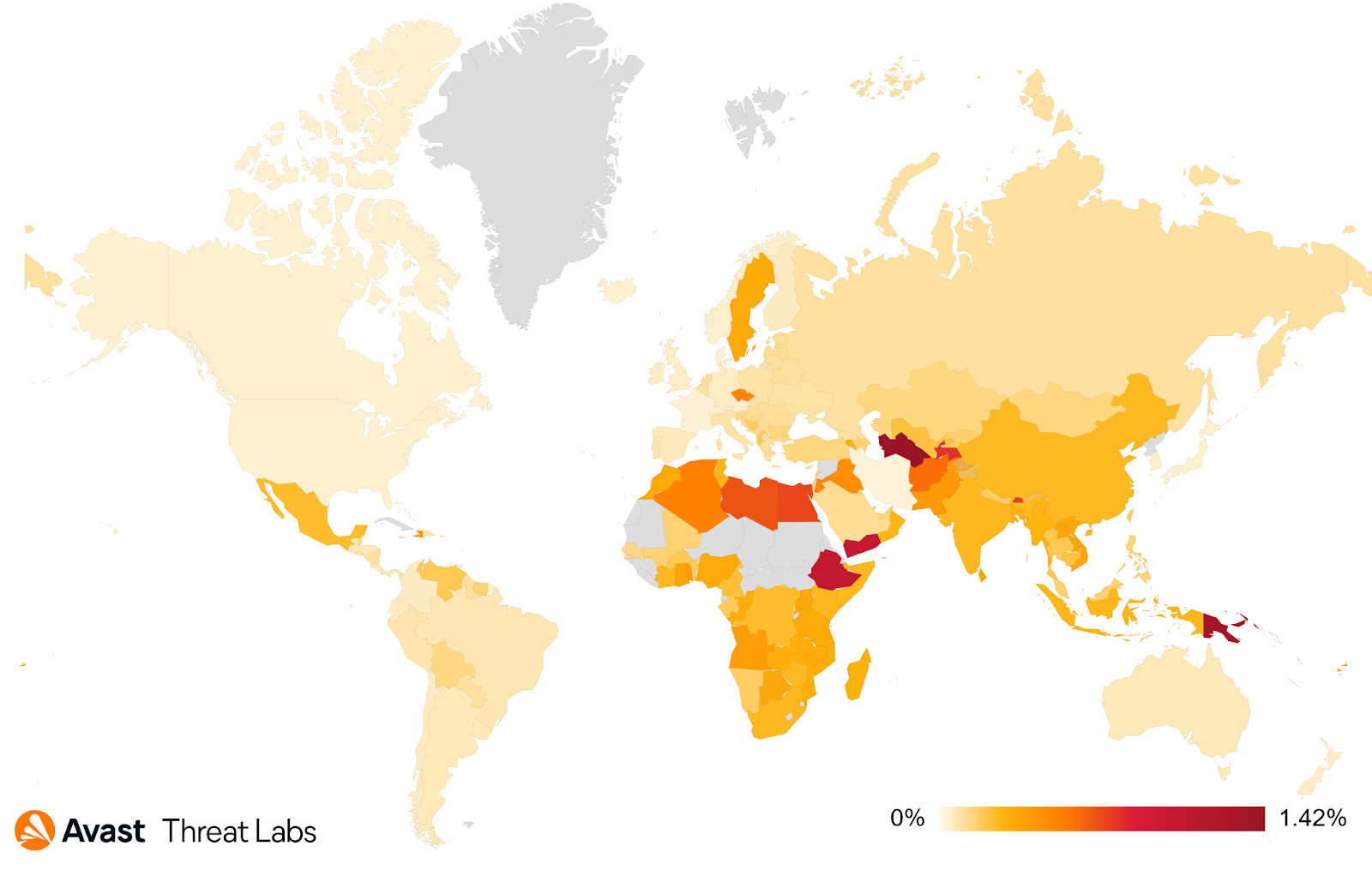

Mapa ukazuje míru rizika uživatelů ochráněných před ransomwarem ve 3. čtvrtletí 2021

Šíření rootkitů a inovace v exploit kitech a bankovních trojanech

Laboratoře Avast Threat Labs zaznamenaly na konci třetího čtvrtletí také výrazný nárůst aktivity rootkitů, což byl jeden z nejvýraznějších trendů sledovaného období. Rootkit je typ škodlivého softwaru, jenž kyberzločincům umožňuje neoprávněný přístup s nejvyššími systémovými právy. Rootkity běžně slouží i jinému malwaru v uživatelském režimu.

Další kategorií škodlivého softwaru, která se zřejmě vrací, jsou exploit kity, v nichž se objevují některé významné novinky, včetně cílení na zranitelnosti Google Chrome. Nejaktivnějším exploit kitem byl PurpleFox, proti kterému Avast chránil v průměru více než 6000 uživatelů denně. Po celé čtvrtletí převládaly také exploit kity Rig a Magnitude. Po dlouhé době nečinnosti se probudil exploit kit Underminer a začal sloužit malwarům HiddenBee a Amadey. Některé exploit kity, zejména PurpleFox a Magnitude, jsou intenzivně vyvíjeny a pravidelně dostávají nové funkce a možnosti zneužití.

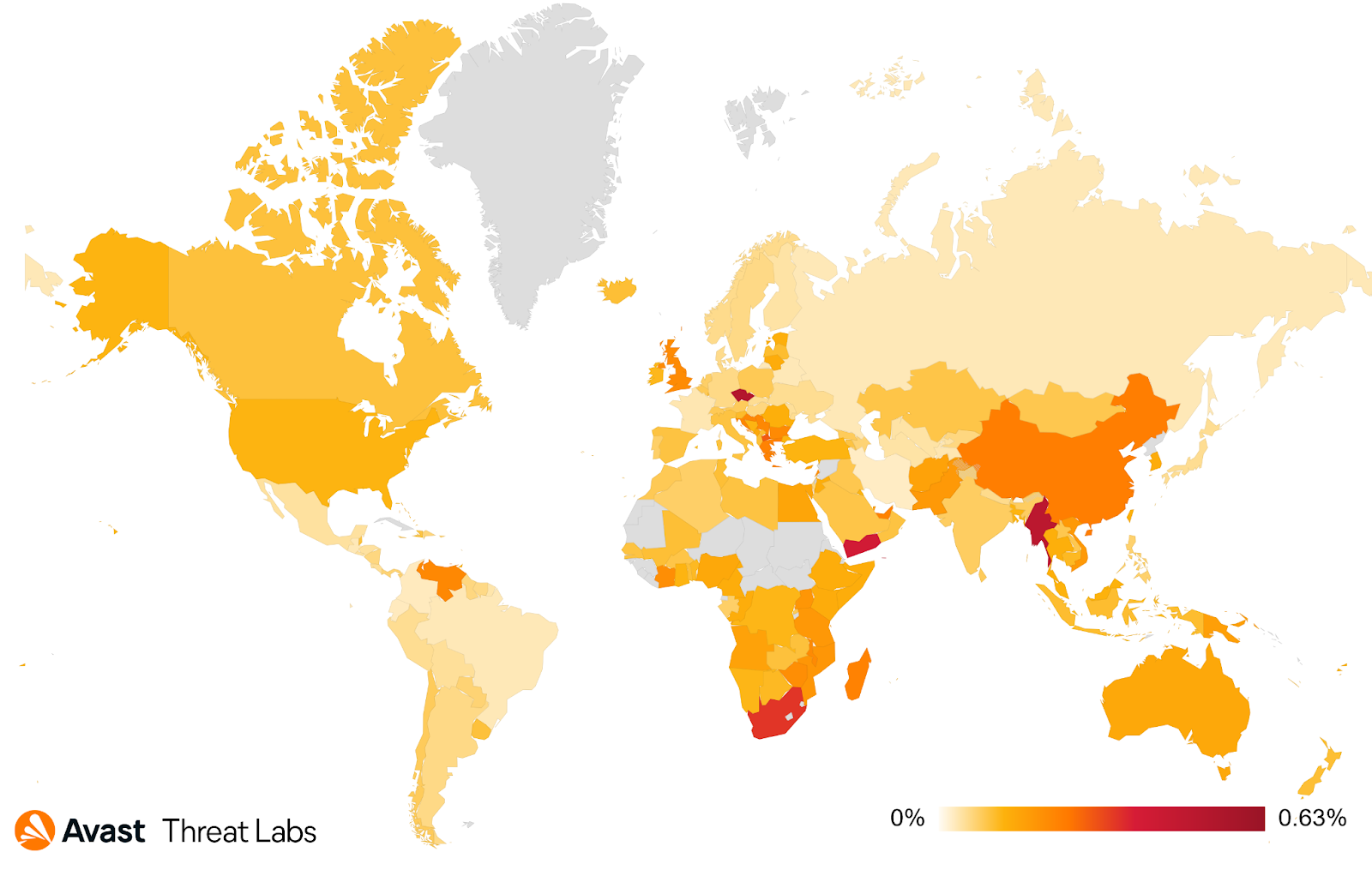

Mapa ukazuje, že nejvyšší míru rizika útoků na softwarové zranitelnosti měli uživatelé Avastu v Singapuru, Česku, Myanmaru, Hongkongu a Jemenu

Laboratoře Avastu také pozorovaly nové taktiky na poli mobilního malwaru – FluBot, SMS hrozba pro bankovnictví na Android, změnil svůj přístup k sociálnímu inženýrství. Jakub Křoustek dodává: „Flubot se nejprve šířil v přestrojení za doručovací službu, aby nalákal oběti ke stažení údajné aplikace pro sledování zmeškané či očekávané zásilky. Ve třetím čtvrtletí zaznamenal Avast nové případy použití tohoto malwaru. Jedním z nich jsou falešné nahrávače hlasových zpráv. Dále je to falešné tvrzení o úniku osobních fotografií. Extrémním způsobem bylo nalákat oběť na falešnou stránku tvrdící, že došlo k infikování FluBotem, a touto lstí ji přimět k instalaci údajného léku na domnělou infekci. Tímto lékem byl však ve skutečnosti samotný malware FluBot.“

Flubot pokračoval v expanzi, která se ve druhém čtvrtletí zpočátku zaměřovala na vybrané evropské země – Španělsko, Itálii a Německo – a později se rozšířila i do zbytku Evropy a dalších zemí, jako je Austrálie a Nový Zéland.

KOMENTÁŘE